Parece que la mejor manera de identificar a un novato en seguridad informática es por su insistencia en usar antivirus. Un estudio realizado en Google muestra que el 42% de los usuarios no expertos considera el uso de este tipo de software una de las tres principales herramientas para mantener la seguridad, mientras que solo un 7% de los usuarios expertos tiene esa opinión.

El estudio, llamado ‘Nadie puede hackear mi cerebro’ y publicado en un artículo académico (PDF), buscaba revelar las diferencias entre los hábitos de seguridad de los usuarios ‘de a pie’ y los de aquellos considerados expertos, es decir, «usuarios que hayan reportado cinco o más años de experiencia trabajando en seguridad informática«. A juzgar por los resultados, la principal precaución que toman los expertos y que los novatos pasan por alto es hacer que las contraseñas sean tan buenas como sea posible.

Mientras que los expertos utilizan software administrador de contraseñas –programas que crean contraseñas fuertes y las recuerdan por el usuario (como 1Password)– y evitan usar contraseñas únicas, los usuarios comunes y corrientes prefieren recordar sus contraseñas de memoria o, incluso, escribir algunas de ellas en otros lugares. La poca adopción de ese software se debe, principalmente, a la desconfianza de los usuarios novatos: si las claves están en alguna parte de internet, se cree que es posible hackearlas. «Intento recordar mis contraseñas porque nadie puede hackear mi cerebro«, dijo uno de los participantes en el estudio.

Los novatos no confían en los administradores de contraseñas

Sobre las contraseñas, cabe recordar otro estudio de Google que podría indicar por qué tiene sentido usar un administrador de claves: por lo general, las respuestas a las preguntas de seguridad fuertes se olvidan fácil, y de esa manera pierden su utilidad.

Los novatos, en general, intentan protegerse usando menos herramientas y más sentido común. Así, prefieren solo navegar en sitios seguros, cambiar las contraseñas cada cierto tiempo y no revelar información personal. Aunque estas son buenas prácticas, hay dos hábitos que sí deberían ser más usuales: la autenticación en dos pasos y mantener actualizado el software que se utiliza.

Aunque la primera herramienta es más popular entre los expertos, muchos usuarios comunes dijeron usarla. Su importancia radica en que, ante un robo masivo de contraseñas, la autenticación en dos pasos permite que el acceso al software esté a salvo. Por otra parte, la proporción de expertos que se preocupan por mantener al día las actualizaciones del software es 30% mayor que la de usuarios novatos. La importancia de hacerlo radica en que, de esa manera, se minimiza el riesgo de que los atacantes aprovechen las vulnerabilidades conocidas de los programas y sistemas operativos para vulnerarlas, pues en cada ‘parche’ se solucionan algunas de ellas.

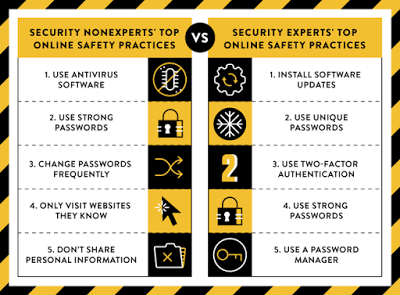

Google sintetizó en esta tabla los principales hallazgos de su estudio.

Y ustedes, ¿cómo protegen su seguridad informática?

Imágenes: Decorwith.me (vía Shutterstock), Google.

Una mezcla entre ambas cosas.

A propósito de esto, se reporta una vulnerabilidad en Android que afecta a cerca del 95% de los dispositivos (Android 2.0 en adelante)

Una mezcla entre ambas cosas.

A propósito de esto, se reporta una vulnerabilidad en Android que afecta a cerca del 95% de los dispositivos (Android 2.2 en adelante)

Raul lujanrincon