Por: Germán Realpe y José Luis Peñarredonda

El hacker Andrés Sepúlveda, quien fue condenado a 10 años de prisión por delitos como acceso abusivo a un sistema informático, violación de datos personales, espionaje y uso de software malicioso, dice que el dispositivo tecnológico más avanzado al que tiene acceso hoy en día es un radio.

Sin embargo, durante un tiempo se le autorizó el acceso a un computador, y él asegura que en la prisión creó un software basado en inteligencia artificial que ayudará a combatir delitos como la pornografía infantil, el tráfico de personas y el fraude electoral.

Sepúlveda dice que su mayor arrepentimiento es haberse involucrado en política, pero agrega que no se arrepiente de haber hackeado a las Farc. Él fue capturado en mayo del 2014; y en abril del año pasado, después de negociar con la Fiscalía para obtener una rebaja de penas, fue condenado a 10 años por las interceptaciones ilegales a los negociadores del proceso de paz de La Habana, que desataron un escándalo en el país durante las elecciones presidenciales del 2014.

El abogado Germán Realpe y el periodista José Luis Peñarredonda, de ENTER.CO, lo entrevistaron en la cárcel de Picaleña, en Ibagué. Estos son los principales apartes de la entrevista:

G.R: ¿Usted se considera un hacker o un cracker? Las personas que trabajan en seguridad informática dicen que un hacker es una persona que utiliza su conocimiento para asuntos técnicos o académicos, y lo hace con propósitos legales.

El término nunca me lo inventé yo. Al segundo día de la captura ya me llamaban ‘el hacker Sepúlveda’. Evidentemente, conozco la diferencia entre hacker y cracker. Yo no solo me dedicaba a delinquir. Yo desarrollé varios proyectos para otras empresas, incluso para la Fuerza Pública.

Entonces, fue más con un sentido político que intentaron ponerme un nombre, y lo cambiaban dependiendo de quién lo decía, si era de un bando o del otro. No tengo problemas con que me digan hacker o cracker porque yo tengo muy claro mi enfoque y mi conocimiento.

G.R: Hablemos de las técnicas que utilizaba. ¿Usted hacía ingeniera social o usaba malware? ¿En dónde conseguía tanta información? ¿Qué herramientas técnicas utilizaba?

Yo pienso que hay dos tipos de hackeo: hackeo masivo y hackeo individual. Hay personas que se encargan de conseguir múltiples datos y que hackean a múltiples personas, pero mis objetivos eran precisos y muy específicos.

Yo utilizaba la ingeniería social a modo de ‘francotirador paciente’. Yo tenía toda la información necesaria para hacer un ataque. Sabía quién era, qué le gustaba, qué no le gustaba… Sacaba un perfil completo y, de acuerdo con ese perfil, sabía qué técnicas iba a usar; si hacía un ataque para infectar routers, o un ataque directo al teléfono móvil, o un ataque para infectar el computador. Nunca había un manual para hacerlo. Simplemente, era dependiendo del objetivo, de qué tan fácil o difícil fuera atacarlo.

En cuanto a técnicas, para mí la principal era la ingeniería social. Así mismo, uníamos diferentes técnicas: ataques de fuerza bruta, ‘piñas’ e incluso ataques por inyección de SQL para obtener ciertos tipos de datos.

La mayoría de las herramientas yo las creaba integrando diferentes ‘exploits’ y herramientas ya existentes que se conseguían en el mercado negro. Yo era muy meticuloso con lo que se hacía. Por ende, la mayor parte del tiempo buscaba integrar esos ‘exploits’ y las herramientas que se compraban en una sola, para así tener el control total de lo que se hacía.

G.R: Algunos dicen que usted en realidad era un experto en comprar información. ¿Qué opina de eso?

Me parece que ese término me lo asignaron porque, evidentemente, yo hacía compras de información para obtener datos específicos de ciertas personas, como en cualquier investigación que se hace. El objetivo de esta información era conocer más sobre las víctimas que íbamos a atacar. Y siempre funcionó porque no hubo una sola persona que no hubiéramos podido hackear.

La información que se compraba era con fines estrictamente laborales, de hacking por así decirlo. Yo no compraba información para venderla. Yo no compraba pan para vender pan. Yo compraba información, la procesaba, la interpretaba de acuerdo con lo que se estaba haciendo, y así mismo se obtenía un resultado. Yo no era ningún traficante de información.

J.L.P: Cuando compraba información, ¿había una línea roja? ¿Había un límite moral o legal que no quisiera traspasar? ¿Alguna vez le dijo que no a una operación?

Nunca me metí con periodistas, ni con medios de comunicación. Nunca ataqué a personas por favores personales, ni a la novia o a la amiga de alguien. No me interesaban ese tipo de ataques. Tampoco trabajé nunca para gobiernos de izquierda o dictaduras. A eso siempre le dije que no.

J.L.P: Usted fue acusado de varios delitos: robo de información, ingreso ilegal a sistema informático y demás. ¿Usted cree que lo que hacía era correcto?

En el momento en que lo hice siempre pensé que era correcto. Siempre fui un convencido de lo que estaba haciendo.

J.L.P: ¿Hoy se arrepiente de algo?

Me arrepiento de haberme involucrado en política; por completo.

J.L.P: Cuando usted fue capturado, algunos de los discos que encontraron no estaban cifrados. Siendo una persona con tantos conocimientos en seguridad de la información, ¿por qué dejó que eso pasara?

Es la primera vez que me preguntan esto y voy a ser lo más sincero posible. Al momento de mi captura, pasaron dos cosas: yo estaba mostrando una información y estaba preparando un reporte. En términos vulgares, me cogieron con los calzones abajo; me cogieron sin ningún disco encriptado. Todo lo que yo tenía en la mesa lo estaba usando en ese preciso momento.

Cuando llegaron no había nada encriptado porque todo estaba en uso. Y no tuve nunca la oportunidad de sacar equipos ni nada. A mi allanamiento fueron más de 50 personas, armadas, apuntándome… Igualmente, la información que tenía se compartía con las personas dentro de la oficina, que suministraron contraseñas previas al allanamiento y eso lo hizo aún más fácil. Realmente fue un descuido mío.

G.R: Su caso destapó la manipulación de la información en las elecciones presidenciales de Colombia a través de las redes sociales. ¿Qué buscaban usted y el equipo con el que trabajaba? ¿Cuál era el objetivo principal?

El objetivo principal era ganar las elecciones. Los objetivos secundarios eran generar desorden en las otras campañas, sabotear otras acciones, fortalecer lo que se estaba haciendo desde la campaña, opacar a los contrincantes y, sobre todo, desinformar.

Siempre he dicho que cuando la gente está enferma no va al médico, sino que acude al buscador. Cuando alguien está en un proceso político le cree más a lo que las otras personas dicen que al mismo candidato. Yo me encargaba de hacer que la información estuviera a la mano de todos; y también de hacerle la vida difícil a las otras campañas, muy difícil. Desde sabotear sus comunicaciones hasta averiguar qué iban a decir en 10 o 15 días en un discurso.

G.R: ¿Qué técnicas y herramientas usaba para manejar y controlar la información de estas campañas electorales?

Tenía una plataforma que yo mismo desarrollé, que integraba. Teníamos diferentes proveedores, cuentas de Facebook, Gmail, Twitter, Instagram, WhatsApp, Telegram… Se podía comprar cualquier cantidad de cuentas, y el programa lo que hacía era administrar cada cuenta de manera individual o en grupo.

Por eso podía enviar 200 mil mensajes por WhatsApp en una hora. O podía enviar una mención 10 mil veces a una cuenta de Twitter. El programa me permitía hacer lo que yo necesitaba. Era relativamente fácil. Lo complejo era organizar las cuentas dependiendo de los proveedores. Lo que yo hice fue centralizar todo eso para que los ataques que se realizaban fueran mucho más concretos y organizados.

J.L.P: Es conocido que usted hacía propaganda negra, pero ¿hizo propaganda ‘blanca’ o positiva a favor de algún candidato?

No. El trabajo blanco lo puede hacer cualquiera. Pero hay que tener ciertas habilidades para mantener el trabajo negro. Yo me encargaba de eso.

G.R: ¿Cómo medían el éxito de estos trabajos?

Por la cantidad de rumores que se empezaban a crear. Muchas veces me pasó que, mientras revisaba mi Twitter o Facebook, veía que la gente comenzaba a manejar rumores que yo mismo estaba sembrando. Me pasó especialmente en las elecciones del 2014.

El éxito de lo que yo hacía era tangible: usted podía mirar de qué hablaba la gente; y con base en eso, usted veía qué tan bien o mal le había ido a usted con esa campaña, con el ataque que se estaba lanzando en el momento.

G.R: ¿Cómo puede una persona del común, que no tiene conocimientos sobre seguridad de la información, saber que la están manipulando, que algo se originó en una cuenta falsa?

Cada vez es más difícil darse cuenta de eso, porque es muy fácil contagiar las cuentas reales con un tema. Cuando usted logra contagiar cuentas reales se hace más difícil. No hay una acción en Internet que no tenga un objetivo. Usted nunca verá a personas desocupadas creando un meme sobre un político. Eso no existe. Para eso hay un equipo de trabajo, que se encarga de hacerlo.

Creo que la manera más fácil de entender que uno está siendo víctima de un ataque o de propaganda es mirar el contexto general de lo que está sucediendo. Por ejemplo, ahora que estamos hablando de paz, usted podrá ver las cosas en Internet. Quienes se oponen están en una campaña con sus argumentos y toda su temática, y quienes están a favor también están bombardeando Internet. Sin importar el bando o el objetivo, nosotros siempre seremos víctimas pasivas de esa propaganda en Internet.

J.L.P: Hablemos de lo que está haciendo actualmente. ¿Hace cuánto dejó de trabajar en elecciones y en manipulación de la información?

Desde el 5 de mayo del 2014, la fecha de mi captura.

J.L.P: ¿Y ahora qué está haciendo?

En agosto del 2014 solicité un computador con acceso a Internet, el cual me fue autorizado por la Fiscalía General de la Nación. Pasé 21 meses desarrollando un software que se llama Social Media Predator, que creo que es mi gran obra maestra, porque en él está todo mi conocimiento tanto sobre campañas políticas como sobre organismos de inteligencia.

Social Media Predator es una herramienta basada en inteligencia artificial y visión computacional, que funciona de manera autónoma en busca de los siguientes delitos: contenido extremo, radicalismo –lo que puede ser llamado ‘ciber yihad’–, pornografía infantil, tráfico de personas, fraude electoral, pandillas, microtráfico y bandas criminales. Este programa detecta masivamente en Internet ese tipo de delitos.

En este momento tengo contactos con entidades no gubernamentales, tanto en Colombia como afuera, en busca de implementar ese programa; y voy a ponerlo en uso para la comunidad en general.

J.L.P: ¿Quién lo está ayudando a crear y difundir ese software?

El software lo cree yo ciento por ciento. Lo desarrollé estando en prisión. Y sobre la difusión, estoy aprovechando este tipo de entrevistas para ofrecer Social Media Predator a quien le interese: ONG, centros de estudio y empresas del sector privado que se especialicen en ese tipo de delitos.

G.R: ¿El software toma información de fuentes públicas? ¿Cómo está estructurado?

Analiza fuentes abiertas, como redes sociales y páginas web. Hay modelos que detectan armamento, o robo de vehículos o si se trata de un grupo radical como Isis. Es más que todo dependiendo del modelo que se use, pero la alimentación del programa es toda con fuentes abiertas.

J.L.P: ¿Qué lo motivó a trabajar en ese proyecto?

En mi trabajo siempre había querido implementar detección masiva de delitos. Y más que detección masiva es el uso de edición computacional. Yo llevo varios años trabajando en edición computacional con reconocimiento facial y de emociones, y quisiera dar un paso más en crear sistemas autónomos que no dependan de la interacción humana. Y ahora tenía todo el tiempo para hacerlo porque estaba en prisión.

J.L.P: ¿Alguien ha visto el software?

Para algunas entrevistas que he dado fuera del país, hubo un grupo de expertos en informática que analizaron el código fuente y vieron el programa funcionando. También hay agencias que hacen labores de inteligencia que lo han visto funcionando.

G.R: ¿Ese tipo de programas de monitoreo pueden afectar la privacidad? ¿Qué postura tiene usted sobre la privacidad?

Nuestra vida en línea es una extensión de nuestra vida fuera de línea. Si usted está cometiendo un delito en Internet, también lo está cometiendo físicamente. Yo no estoy buscando conversaciones, sino estrictamente delitos. La información que se está buscando es pública. No le estoy afectando la intimidad a nadie, no estoy hurgando en sus correos, sino simplemente en lo que está en Internet.

J.L.P: ¿Su motivación para este programa contra el crimen es la misma que lo llevó a hacer los trabajos en campañas electorales?

Quiero dejarle claro que mi trabajo en campañas políticas siempre lo hice por convicción, además del dinero. ¿Por qué le digo que por convicción? Porque no trabajé para ciertas campañas que sentía que no cumplían con mis objetivos. El Social Media Predator lo estoy haciendo para un bien común, alejándome de lo político y alejándome de ideales. Lo estoy haciendo como una nueva forma de combatir ese tipo de delitos, y esta es una manera de mostrar cómo usar mi conocimiento, no como muchos creen que simplemente es para delinquir o para sabotear campañas.

J.L.P: ¿Usted espera que esto le dé un beneficio en términos de su condena?

Evidentemente también se busca una reducción de penas por colaboración con la justicia, pero eso es algo que no se ve de inmediato, sino con el tiempo. Por lo pronto, es algo que está en el tintero.

J.L.P: Hablemos de su reputación. Hay gente que dice muchas cosas sobre usted, no solo en el entorno político, sino también en el mundo hacker…

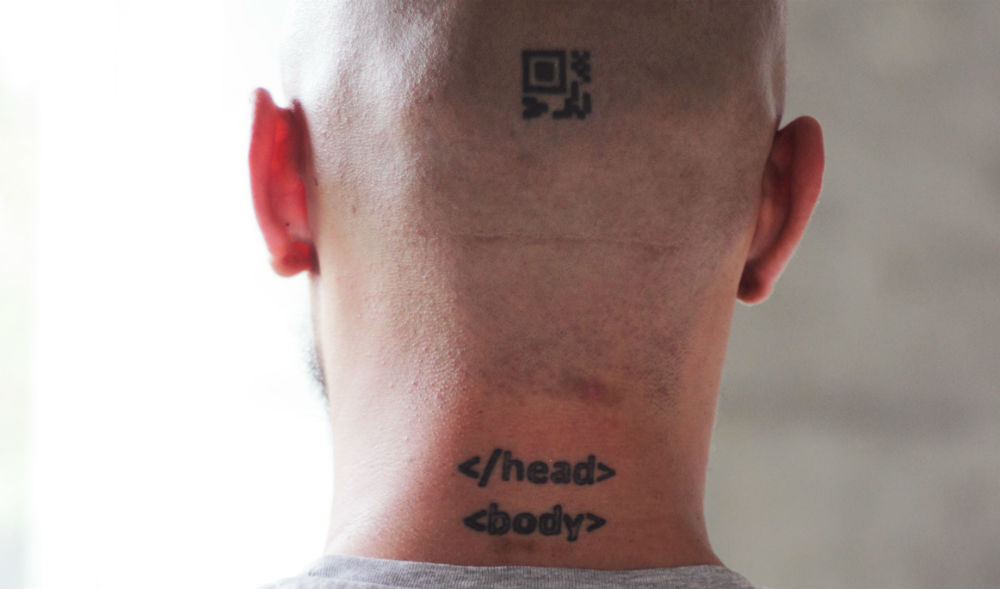

Hombre, yo le entrego el beneficio de la duda a cualquiera. Muchos dicen que yo no soy un hacker porque no utilizaba ciertos programas. Otros dicen que no soy un hacker porque uso botas y soy calvo. Otros dicen que yo no soy un hacker porque no terminé la universidad. Independientemente de los argumentos, la manera en que yo puedo demostrar mi conocimiento es, por ejemplo, con un programa como Predator o al haber trabajado en tantas campañas políticas en Latinoamérica; y le aseguro que, si yo hubiera sido malo en lo que hacía, no habría cobrado tanto ni habría trabajado en ese tipo de campañas.

Algunos hablan mal de mí. Yo no sé si es envidia o resentimiento. Yo nunca he hablado de ninguno de ellos; la gran mayoría no me conoce, y los que me conocen están implicados en el caso. Evidentemente hay demasiado odio personal de por medio, pero eso nunca me ha quitado el sueño.

J.L.P: ¿Usted cree que hay razones políticas que han llevado a los hackers colombianos a manifestarse en contra suya?

El problema es que me atribuyeron muchas cosas. Por ejemplo, hay una mala interpretación de un video que se filtró en el que yo supuestamente digo que hackee un avión del Comando Sur; si usted ve el video y lo escucha bien, se dará cuenta de que yo no dije eso. El problema es que los medios difundieron ese tipo de noticias. Quien escuche eso va a saber que es completamente falso; yo no lo dije, pero me lo atribuyen. Por ese tipo de cosas se comenzó a crear ese resentimiento. Pero, como le digo, no me quita el sueño, ni pienso en cómo resarcirlo; no me interesa.

G.R: ¿Es fácil conseguir hoy en día un cracker o un hacker que manipule información política?

Hay gente que puede hacer cosas, pero eso no significa que las hagan bien. Yo siempre hablo de mi caso personal: cuando yo trabajaba contra otras campañas, ellos tenían equipos de respuesta, pero nunca dieron una respuesta efectiva frente a los ataques que yo hice.

Hacerlo de forma eficiente y efectiva depende de muchos factores. Algunos creen que manejar una cuenta en Twitter es hacer campaña negra en Internet. Hay una serie de cosas que hacen que eso se vuelva realidad.

J.L.P: ¿Qué pasó con la información que usted recogió como parte de su trabajo?

¿La información de las Farc?

J.L.P: Sí, todo, lo de las campañas, lo de las Farc… ¿Usted puede estar tranquilo con el destino de esa información? ¿Dejó algo para usted? ¿Dejó algo como seguro de vida?

Dejé un seguro. Muy grande, muy grande.

J.L.P: ¿Y qué tiene que pasar para que lo conozcamos?

Morirme. O sentirme en riesgo… En riesgo inminente siempre voy a estar mientras esté preso. Yo tengo una serie de reglas para que eso pase. No las puedo comentar, pero hay dos detonantes: que yo esté muerto o que le pasen ciertas cosas a mi familia.

Hay medidas que se tomaron mucho antes de que yo cayera preso. Afortunadamente las tomé y me han ayudado a mantener ese seguro de vida.

J.L.P: ¿Esa bomba en dónde podría explotar? ¿En ámbitos políticos, en los económicos?

En todo. Políticos, económicos y militares, de todo un poco.

G.R: Personas que han tenido cierto conocimiento técnico se han dedicado a trabajar con empresas, con fundaciones o a dar conferencistas, luego de cumplir su período en la cárcel. ¿Dónde se ve usted en diez años?

Yo ya estoy preparándome para irme. No porque me quede poco tiempo, ni más faltaba, ojalá. El objetivo de la pena es aprovechar el tiempo en prisión para cuando uno esté libre y pueda reintegrarse a la sociedad.

¿Qué estoy haciendo yo? Mientras pude, lo que hice fue crear una tecnología. Mi objetivo es seguir creando ese tipo de tecnología, optimizándola, o crear nuevas, pero lo estoy haciendo desde ya, con el fin de detectar delitos. Yo ya estoy trabajando para el momento de mi salida.

G.R: Usted fue condenado por unas conductas tipificadas en la Ley 1273 de 2009 sobre delitos informáticos. ¿Volvería a incurrir en esas conductas en el futuro?

No. A mí siempre me preguntan si me arrepiento de haber hackeado a las Farc. Yo siempre he dicho que no; yo me arrepiento de haber usado esa información con fines políticos y no con fines militares. Pero lo que estoy haciendo en estos momentos todo está sobre los rieles de la ley.

Evidentemente no cometería ningún delito; no quisiera permanecer más tiempo acá del estrictamente necesario. El problema, y esto va para la sociedad en general, es que no todo es un delito en Internet. Otras cosas que deberían serlo, no lo son. Mi único interés es nunca más tener un conflicto con la ley, e incluso la tecnología que estoy creando es en favor de la ley.

J.L.P: ¿No cree que estar en la cárcel le va a impedir avanzar?

Ese es uno de mis grandes miedos. Me preocupa quedarme corto en conocimiento, porque todo va cambiando y avanzando. Yo pido constantemente documentación. A mí lo que me traen acá siempre son muchos libros, muchas hojas, que no es lo mismo que hacer usted cosas con el computador.

G.R: ¿Cómo es un día normal de Andrés Sepúlveda en la cárcel?

Me levanto a las 5 de la mañana. Hago ejercicio hasta las 5:30, cuando abren las puertas, y continúo haciendo ejercicio 20 minutos más. Me baño y desayuno a las 7 de la mañana. Luego cierran todas las celdas y permanezco desde las 7 hasta las 5 de la tarde con otras personas. Hay un televisor. También hay unas pesas. Yo procuro siempre hacer ejercicio y escribir mucho aterrizando ideas y proyectos, y documentando cosas que me traen mis abogados.

Desde las 5 de la tarde en adelante permanezco en una celda; son casi 13 horas en las que vuelvo a hacer ejercicio y leo. Tengo muchos problemas para dormir. Entonces, procuro leer mucho. Hace poco leí ‘El símbolo perdido’, de Dan Brown; me demoré cuatro días leyéndolo porque tengo mucho tiempo disponible. Procuro gastar mi tiempo leyendo y haciendo ejercicio. Esa es mi manera de desconectarme de este lugar. Es bastante difícil estar acá.

G.R: ¿Tiene acceso a un computador en estos momentos?

Ninguno. Lo más tecnológicamente avanzado a lo que tengo acceso es a un radio.

Imagen: ENTER.CO

Cámara: Katherin Alfonso y Arca Producciones

para ud esto es un teléfono inteligente o un celular? la mayoría de personas se quedarían mirando raro preguntándose como que cuál es la diferencia o si ponerle un nombre u otro va a cambiar lo que el aparato hace o puede hacer, y como que qué importa.. la verdad son como aburridoras esas discusiones de si hacker o cracker, como si porque alguien piensa que decirlo d euna forma u otra cambia los hechos.. y andar buscvando controversia en donde no la hay, más que la de personas que piensan que es como ellos decidan para algo que es inventado y que puede ser cualquier cosa. por cierto, los de la guerra de las galaxias le patean el trasero al viaje a las estrellas. quiero ver sangre

¡qué hacker ni qué niño muerto! este man era un community manager con herramientas avanzadas

A mi me parece que este tipo es un payaso y que la Fiscalía en su afán de dar resultados inculpó el tipo de todo lo que pudo por que el jefe de Boboalegre (Santos) tenía embolatada la presidencia.

Y eso que tiene de las FARC, si fuera verdad lo habría mostrado hace tiempo, de que va servir en 10 años cuando salga de la cárcel?

Yo tampoco me trago el cuento de que este tipo es un hacker

un hit esta entrevista !!! mis respetos

Ya lo dijo el que los medios de comunicación fueron los que le pusieron así y ya sabemos que ellos no tienen ni idea de que significa. La gente es buena para criticar. Ojalá la cárcel no lo afecte tanto y pueda superar eso.