Así comienza el más reciente capítulo en la guerra silenciosa del cibercrimen global; esta vez, el protagonista es Lumma Stealer, una herramienta de espionaje digital tan sigilosa como efectiva, que ha sido desmantelada parcialmente por la Unidad de Delitos Digitales de Microsoft en una operación internacional sin precedentes.

Lumma no es nuevo, pues desde 2022 se vende como servicio en foros clandestinos, accesible para cualquier ciberdelincuente con tarjeta de criptomonedas; roba contraseñas, datos bancarios y billeteras virtuales con una eficiencia que lo convirtió en la herramienta favorita de grupos criminales globales.

La ofensiva de Microsoft, en colaboración con Europol, el Departamento de Justicia de EE. UU. y agencias de Japón, permitió incautar más de 2300 dominios maliciosos y neutralizar servidores de control que gestionaban las infecciones, aun así, los rastros de daño son profundos y siguen activos en varias regiones del mundo.

Te puede interesar: Google refuerza la seguridad en Android, ¿cómo logra detectar llamadas riesgosas y frenar fraudes en tiempo real?

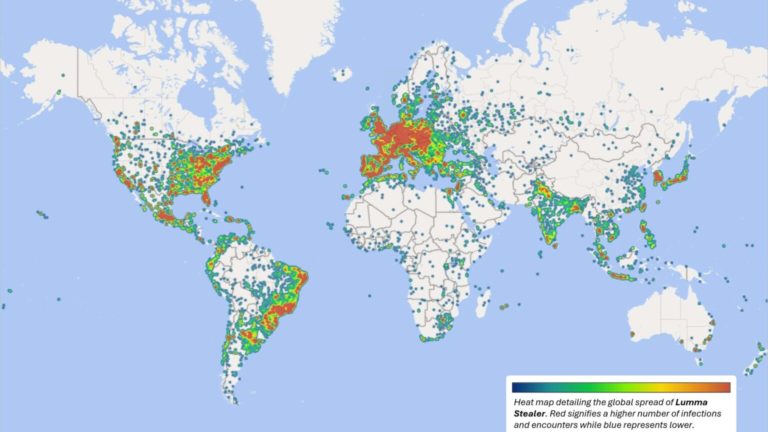

Según datos de la propia Microsoft, 394.000 equipos Windows fueron infectados entre el 16 de marzo y el 16 de mayo de 2025. Las zonas más golpeadas incluyen países de Europa, Asia y América Latina. En esta última región, Colombia figura como uno de los focos de impacto, con infecciones vinculadas a redes corporativas, educativas y entornos domésticos.

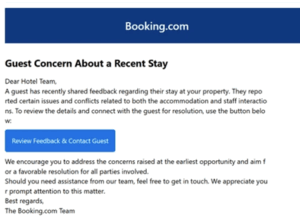

El malware llegó de múltiples formas; en un caso documentado, suplantó a Booking.com en campañas de phishing dirigidas a hoteles. En otros, se escondió tras banners publicitarios infectados. En todos los casos, el objetivo fue el mismo: capturar credenciales, vaciar cuentas, secuestrar sistemas.

Lumma se distingue por su capacidad de evasión, ya que puede eludir defensas tradicionales, disfrazarse como software legítimo y adaptarse a los mecanismos de protección. Esa flexibilidad lo hace ideal para grupos como Octo Tempest, conocidos por ataques de ransomware y extorsión a gran escala.

El malware también se ha usado para atacar industrias sensibles: telecomunicaciones, logística, manufactura, salud y finanzas. En Latinoamérica, los sistemas educativos y las pequeñas empresas han sido especialmente vulnerables, por la falta de recursos técnicos y de conciencia digital.

En Colombia, expertos advierten que los correos de phishing siguen siendo la vía principal de infección, algunos simulan notificaciones de soporte técnico de Microsoft, otros ofrecen supuestos premios o alertas de seguridad. Una vez que el usuario cae, el malware actúa en segundos, sin que se note.

Para Microsoft, el operativo no solo es un golpe a los cibercriminales, sino una advertencia. “Interrumpir las herramientas prolíficas del cibercrimen frena las operaciones de cientos de actores maliciosos con una sola acción”, afirmó su Unidad de Delitos Digitales.

Además de desactivar los dominios, Microsoft está redirigiendo más de 1300 sitios confiscados hacia servidores de seguridad que permiten rastrear a los atacantes y proteger a las víctimas. Esto permite compartir inteligencia con aliados del sector público y privado para mitigar nuevas amenazas.

¿Qué pueden hacer los usuarios?

Primero, desconfiar. No abrir correos sospechosos ni descargar archivos de fuentes desconocidas. Segundo, mantener el sistema y el antivirus actualizados. Tercero, activar la autenticación en dos pasos y evitar repetir contraseñas.

Lumma Stealer es solo una muestra de cómo el crimen digital se ha industrializado, su desarrollador, conocido como “Shamel”, reside en Rusia y ofrece distintos niveles de acceso al malware por suscripción mensual. Incluso creó un logotipo y un eslogan: “Ganar dinero con nosotros es igual de fácil”.

Imagen: Microsoft